本記事では ESXi / vCenter Serve の監査ログを確認する方法について

記載していきます。

vCenter Server の監査ログ

vCenter Server では Single Sign-On (SSO) の監査イベントログが

確認可能となっています。

・vSphere の監査ログ

https://docs.vmware.com/jp/VMware-vSphere/8.0/vsphere-security/GUID-9BBC8AA0-4533-4943-AEF5-6A8BC64D7A5D.html

・Single Sign-On 監査イベント

https://docs.vmware.com/jp/VMware-vSphere/8.0/vsphere-security/GUID-FBECACED-E9E2-4DE5-A4D2-3587D90D2420.html

-> 抜粋

Single Sign-On を使用して vCenter Server にログインしたり、SSO に影響する変更

を加えた場合、SSO 監査ログ ファイルに次の監査イベントが書き込まれます。

[ログインおよびログアウトの試行:]

成功または失敗したログインおよびログアウト操作すべてに関するイベント

[権限の変更:]

ユーザー ロールまたは権限の変更に関するイベント

[アカウントの変更:]

ユーザーのアカウント情報(ユーザー名、パスワード、その他のアカウント情報)

の変更に関するイベント

[セキュリティの変更:]

セキュリティ設定、パラメータ、ポリシーの変更に関するイベント

[アカウントの有効化または無効化:]

アカウントの有効と無効の切り替えに関するイベント

[ID ソース:]

ID ソースの追加、削除、編集に関するイベント

ドキュメントに記載の通り、Single Sign-On を使用して vCenter Server にログイン

したり、SSO 関連の設定変更(ID ソースの削除等)を行った場合などに vSphere Client

でのイベント及び /var/log/audit/sso-events/ ディレクトリ配下の audit_events.log

に記録されます。

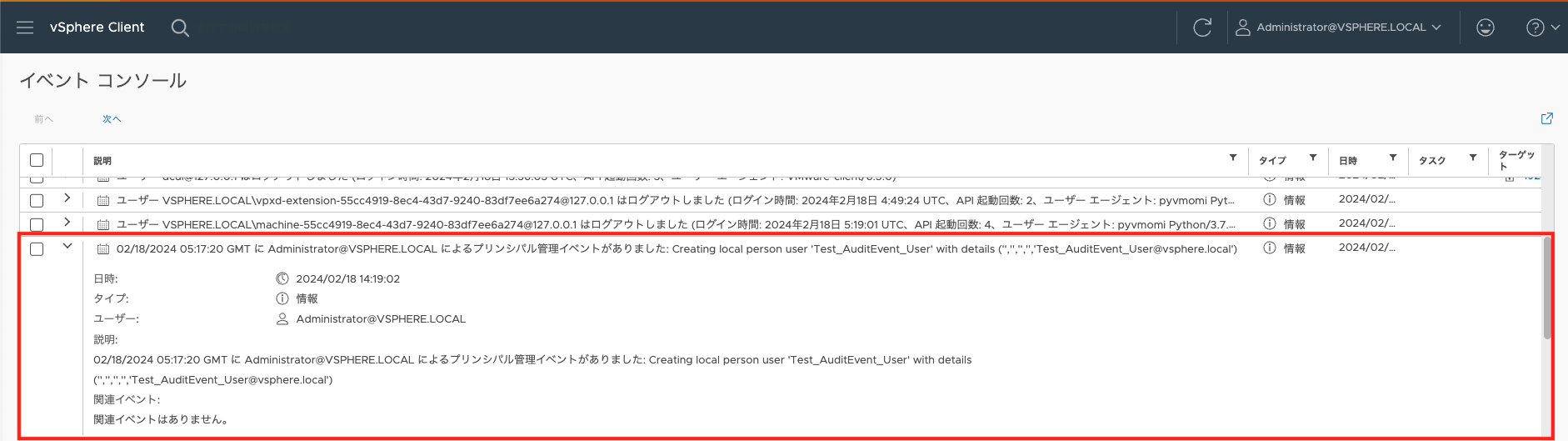

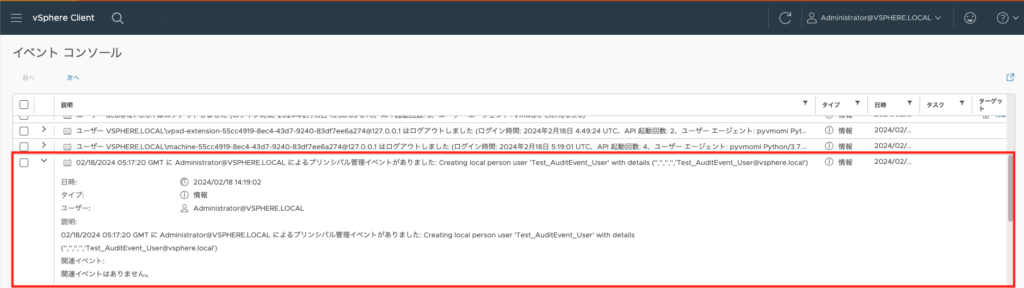

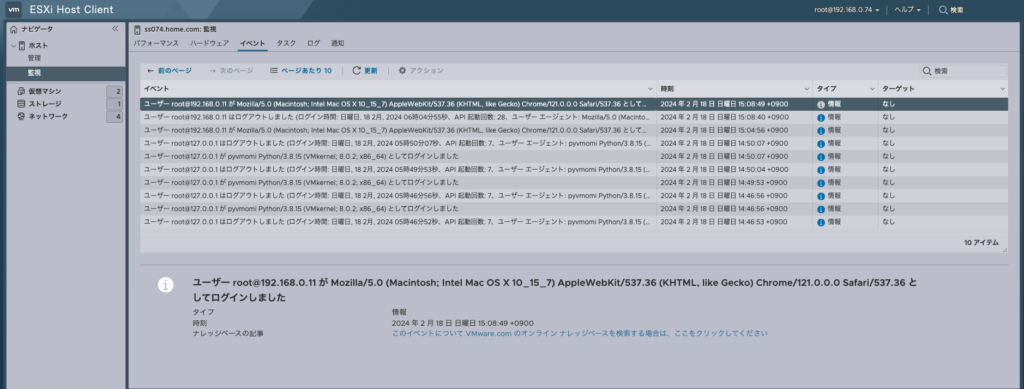

以下は vSphere Client へログインした際のイベントです。。

/var/log/audit/sso-events/audit_events.log には以下のようなログが載ります。

2024-02-18T05:01:50.124Z {"user":"administrator@vsphere.local","client":"192.168.0.11","timestamp":"02/18/2024 05:01:50 GMT","description":"User administrator@vsphere.local@192.168.0.11 logged in with response code 200","eventSeverity":"INFO","type":"com.vmware.sso.LoginSuccess"}SSO ユーザーを作成すると以下のようなイベントが記録されます。

/var/log/audit/sso-events/audit_events.log には以下のようなログが載ります。

2024-02-18T05:17:20.367Z {"user":"Administrator@VSPHERE.LOCAL","client":"","timestamp":"02/18/2024 05:17:20 GMT","description":"Creating local person user 'Test_AuditEvent_User' with details ('','','','','Test_AuditEvent_User@vsphere.local')","eventSeverity":"INFO","type":"com.vmware.sso.PrincipalManagement"}ESXi の監査ログ

ESXi の監査ログはデフォルトでは無効化されているため、有効化する手順から

必要となります。

・ESXi 監査レコードの管理

https://docs.vmware.com/jp/VMware-vSphere/8.0/vsphere-security/GUID-9C09A0BA-FB59-4396-B069-869C53273948.html

有効化手順は以下を参考にします。

・Enable Local Auditing with ESXCLI

https://developer.vmware.com/docs/19138/GUID-C37C19FD-E820-47B0-B2EA-43127D1FFDA1.html

ESXi 監査ログの有効化手順

上記で記載した通り、デフォルトでは ESXi の監査ログは無効化されています。

[root@ss074:~] esxcli system auditrecords get

Audit Record Remote Transmission Active: false

Audit Record Storage Active: false ←無効化されている

Audit Record Storage Capacity: 4

Audit Record Storage Directory: /scratch/auditLogそのため、[esxcli system auditrecords local enable] コマンドで有効化します。

[root@ss074:~] esxcli system auditrecords local enable

[root@ss074:~] esxcli system auditrecords get

Audit Record Remote Transmission Active: false

Audit Record Storage Active: true ←有効化された

Audit Record Storage Capacity: 4

Audit Record Storage Directory: /scratch/auditLogESXi 監査ログの確認方法

ESXi の監査ログを有効化すると OS-DATA 内に auditLog というディレクトリが

作成され、その中の audit.00X から確認することが可能です。

[root@ss074:/var/run/vmware] ls /vmfs/volumes/OSDATA-650dc767-05465394-2629-005056a6c04b

auditLog cache core downloads healthd locker log store tmp var vdtc vmkdump vmware

[root@ss074:/vmfs/volumes/650dc767-05465394-2629-005056a6c04b/auditLog] ls

SENTINEL-audit.001 audit.001 audit.002 audit.003 audit.004また、リアルタイムで見る場合は /bin/viewAudit を使用して確認することが可能です。

[root@ss074:~] /bin/viewAudit stream plainText

<110>1 2024-02-18T06:08:40.486Z - Hostd 263287 - [vim.disconnect@6876 subject="root" object="vim" opID="esxui-39be-9d17" ip="192.168.0.11" uniqueID="52324ad5-1166-04dc-5b08-db005e1f246e" reason="User logout" result="success"]

<111>1 2024-02-18T06:08:40.487Z - Hostd 263287 - [api.call@6876 subject="root" object="vim.SessionManager:ha-sessionmgr:vim.SessionManager.logout" result="success"]

<111>1 2024-02-18T06:08:40.488Z - Hostd 263287 - [api.call@6876 subject="vpxuser" object="vmodl.query.PropertyCollector:ha-property-collector:vmodl.query.PropertyCollector.waitForUpdates" result="success"]

<111>1 2024-02-18T06:08:40.493Z - Hostd 263287 - [api.call@6876 subject="vpxuser" object="vim.event.EventHistoryCollector:session[522cbe52-a796-1587-6594-56f7c7c581c6\]52f4804c-19b4-bbe4-e108-bfabb54f47db:vim.event.EventHistoryCollector.readNext" result="success"]

<109>1 2024-02-18T06:08:40.504Z - Hostd 263287 - [api.call@6876 subject="" object="vim.event.EventHistoryCollector:session[52324ad5-1166-04dc-5b08-db005e1f246e\]528e6a00-a671-718b-770a-fc54ee93a725:vim.HistoryCollector.remove" result="failure"]

<111>1 2024-02-18T06:08:42.130Z - Hostd 263287 - [api.call@6876 subject="vpxuser" object="vmodl.query.PropertyCollector:ha-property-collector:vmodl.query.PropertyCollector.waitForUpdates" result="success"]

<111>1 2024-02-18T06:08:45.395Z - Hostd 263287 - [api.call@6876 subject="vpxuser" object="vmodl.query.PropertyCollector:ha-property-collector:vmodl.query.PropertyCollector.waitForUpdates" result="success"]

<111>1 2024-02-18T06:08:45.503Z - Hostd 263287 - [api.call@6876 subject="vpxuser" object="vmodl.query.PropertyCollector:ha-property-collector:vmodl.query.PropertyCollector.waitForUpdates" result="success"]

<111>1 2024-02-18T06:08:47.106Z - Hostd 263287 - [api.call@6876 subject="vpxuser" object="vim.PerformanceManager:ha-perfmgr:vim.PerformanceManager.queryStats" result="success"]

<111>1 2024-02-18T06:08:47.111Z - Hostd 263287 - [api.call@6876 subject="vpxuser" object="vim.InternalStatsCollector:ha-internal-stats-collector:vim.InternalStatsCollector.queryLatestVmStats" result="success"]

<111>1 2024-02-18T06:08:49.065Z - Hostd 263287 - [api.call@6876 subject="" object="vim.ServiceInstance:ServiceInstance:vim.ServiceInstance.retrieveContent" result="success"]

<111>1 2024-02-18T06:08:49.103Z - Hostd 263287 - [api.call@6876 subject="" object="vmodl.query.PropertyCollector:ha-property-collector:vmodl.query.PropertyCollector.retrievePropertiesEx" result="success"]

<110>1 2024-02-18T06:08:49.153Z - Hostd 263287 - [vim.connect@6876 subject="root" object="vim" opID="esxui-2d8b-9d22" ip="192.168.0.11" uniqueID="52d39a25-52cc-6707-ca79-f239743d1a78" result="success"]

<111>1 2024-02-18T06:08:49.154Z - Hostd 263287 - [api.call@6876 subject="" object="vim.SessionManager:ha-sessionmgr:vim.SessionManager.login" result="success"]ESXi の監査ログは vCenter Server の監査ログと比べて出力量が多いので少し

分かりにくいです。

なお、Host Client へのログインイベント等であれば、監査ログを有効化せず

とも確認を行うことは可能です。

なお、以下の手順を実施することで ESXi の監査ログを syslog サーバに転送

することも可能です。

・Enable the Transmission of Audit Records to a Remote Host with ESXCLI

https://developer.vmware.com/docs/19138/GUID-C37C19FD-E820-47B0-B2EA-43127D1FFDA1.html